ကျူးကျော်ဝင်ရောက်မှု ထောက်လှမ်းစနစ် (IDS)ကွန်ရက်ထဲက scout လိုပဲ အဓိကလုပ်ဆောင်ချက်က intrusion behavior ကိုရှာဖွေပြီး alarm ပို့ဖို့ပါ။ network traffic ဒါမှမဟုတ် host behavior ကို real-time စောင့်ကြည့်ခြင်းအားဖြင့်၊ ကြိုတင်သတ်မှတ်ထားတဲ့ "attack signature library" (သိထားတဲ့ virus code၊ hacker attack pattern လိုမျိုး) ကို "normal behavior baseline" (normal access frequency၊ data transmission format လိုမျိုး) နဲ့ နှိုင်းယှဉ်ပြီး alarm ချက်ချင်းပေးပြီး normal တစ်ခုခုကိုတွေ့တာနဲ့ အသေးစိတ် log ကို မှတ်တမ်းတင်ပါတယ်။ ဥပမာအားဖြင့်၊ device တစ်ခုဟာ server password ကို brute force crack လုပ်ဖို့ မကြာခဏကြိုးစားတဲ့အခါ၊ IDS က ဒီပုံမှန်မဟုတ်တဲ့ login pattern ကို ဖော်ထုတ်ပြီး warning information ကို administrator ဆီကို မြန်မြန်ပို့ပေးပြီး attack IP address နဲ့ နောက်ဆက်တွဲ traceability အတွက် support ပေးဖို့ ကြိုးစားတဲ့အကြိမ်ရေလိုမျိုး အဓိကသက်သေအထောက်အထားတွေကို သိမ်းဆည်းထားပါလိမ့်မယ်။

ဖြန့်ကျက်မှုတည်နေရာအရ IDS ကို အဓိကအားဖြင့် အမျိုးအစားနှစ်မျိုးခွဲခြားနိုင်သည်။ Network IDS (NIDS) များကို ကွန်ရက်၏ အဓိက node များ (ဥပမာ gateway များ၊ switch များ) တွင် ဖြန့်ကျက်ထားပြီး ကွန်ရက်အပိုင်းတစ်ခုလုံး၏ traffic ကို စောင့်ကြည့်ရန်နှင့် cross-device တိုက်ခိုက်မှုအပြုအမူကို ထောက်လှမ်းရန်ဖြစ်သည်။ Mainframe IDS (HIDS) များကို server သို့မဟုတ် terminal တစ်ခုတည်းတွင် ထည့်သွင်းထားပြီး ဖိုင်ပြုပြင်ခြင်း၊ process startup၊ port occupancy စသည်တို့ကဲ့သို့သော သီးခြား host တစ်ခု၏ အပြုအမူကို စောင့်ကြည့်ရန် အာရုံစိုက်ပြီး တစ်ခုတည်းသော device အတွက် ဝင်ရောက်စွက်ဖက်မှုကို တိကျစွာဖမ်းယူနိုင်သည်။ e-commerce platform တစ်ခုသည် NIDS မှတစ်ဆင့် ပုံမှန်မဟုတ်သော data flow ကို တစ်ချိန်က တွေ့ရှိခဲ့သည် -- user information အမြောက်အမြားကို မသိသော IP မှ အစုလိုက်အပြုံလိုက် download လုပ်နေသည်။ အချိန်မီသတိပေးပြီးနောက် နည်းပညာအဖွဲ့သည် vulnerability ကို လျင်မြန်စွာ lock လုပ်ခဲ့ပြီး data leakage accident များကို ရှောင်ရှားနိုင်ခဲ့သည်။

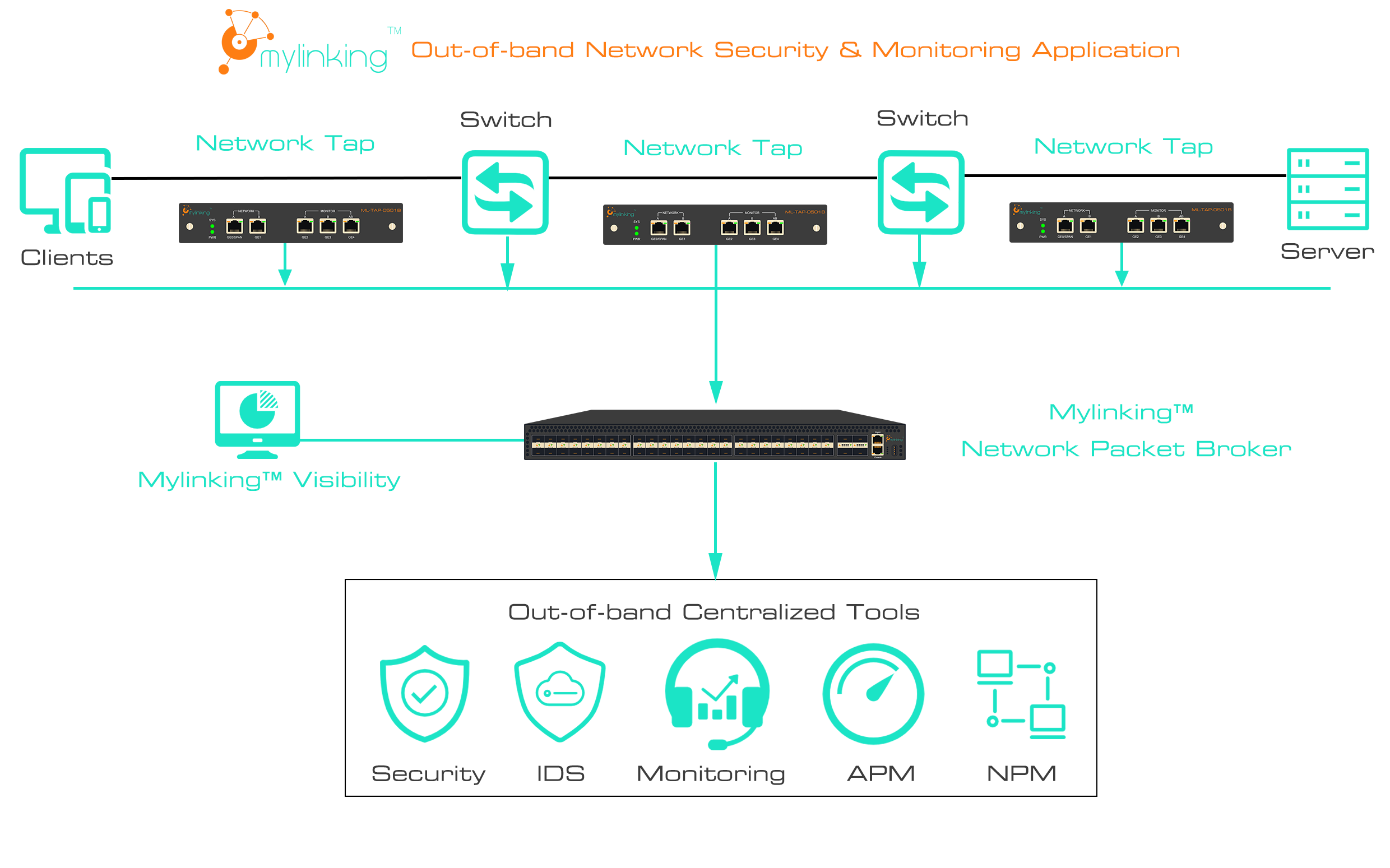

Intrusion Detection System (IDS) မှာ Mylinking™ Network Packet Brokers အပလီကေးရှင်း

ကျူးကျော်ဝင်ရောက်မှုကာကွယ်ရေးစနစ် (IPS)ကွန်ရက်တွင် "အုပ်ထိန်းသူ" ဖြစ်သည်၊ ၎င်းသည် IDS ၏ ထောက်လှမ်းမှုလုပ်ဆောင်ချက်အပေါ် အခြေခံ၍ တိုက်ခိုက်မှုများကို တက်ကြွစွာကြားဖြတ်နိုင်စွမ်းကို မြှင့်တင်ပေးသည်။ မကောင်းသောအသွားအလာကို ထောက်လှမ်းမိသောအခါ၊ ၎င်းသည် ပုံမှန်မဟုတ်သော ချိတ်ဆက်မှုများကို ဖြတ်တောက်ခြင်း၊ မကောင်းသော packet များကို ပစ်ချခြင်း၊ တိုက်ခိုက်မှု IP လိပ်စာများကို ပိတ်ဆို့ခြင်း စသည်တို့ကဲ့သို့သော အချိန်နှင့်တပြေးညီ ပိတ်ဆို့ခြင်းလုပ်ငန်းများကို administrator ၏ ဝင်ရောက်စွက်ဖက်မှုကို မစောင့်ဘဲ လုပ်ဆောင်နိုင်သည်။ ဥပမာအားဖြင့်၊ IPS သည် ransomware ဗိုင်းရပ်စ်၏ ဝိသေသလက္ခဏာများပါရှိသော အီးမေးလ်ပူးတွဲပါဖိုင်တစ်ခု ပို့လွှတ်မှုကို ဖော်ထုတ်သောအခါ၊ ဗိုင်းရပ်စ်သည် အတွင်းပိုင်းကွန်ရက်ထဲသို့ ဝင်ရောက်ခြင်းမှ ကာကွယ်ရန် အီးမေးလ်ကို ချက်ချင်းကြားဖြတ်လိမ့်မည်။ DDoS တိုက်ခိုက်မှုများနှင့် ရင်ဆိုင်ရသောအခါ၊ ၎င်းသည် အတုအယောင်တောင်းဆိုမှုအများအပြားကို စစ်ထုတ်နိုင်ပြီး server ၏ ပုံမှန်လည်ပတ်မှုကို သေချာစေသည်။

IPS ၏ ကာကွယ်ရေးစွမ်းရည်သည် "အချိန်နှင့်တပြေးညီ တုံ့ပြန်မှုယန္တရား" နှင့် "အသိဉာဏ်ရှိသော အဆင့်မြှင့်တင်မှုစနစ်" ပေါ်တွင် မူတည်သည်။ ခေတ်မီ IPS သည် နောက်ဆုံးပေါ် hacker တိုက်ခိုက်မှုနည်းလမ်းများကို တစ်ပြိုင်တည်းချိန်ကိုက်ရန် တိုက်ခိုက်မှုလက်မှတ်ဒေတာဘေ့စ်ကို မှန်မှန်အပ်ဒိတ်လုပ်သည်။ အချို့သော အဆင့်မြင့်ထုတ်ကုန်များသည် "အပြုအမူခွဲခြမ်းစိတ်ဖြာခြင်းနှင့် သင်ယူခြင်း" ကိုလည်း ပံ့ပိုးပေးပြီး ၎င်းသည် အသစ်နှင့် မသိသော တိုက်ခိုက်မှုများ (ဥပမာ zero-day exploits) ကို အလိုအလျောက် ဖော်ထုတ်နိုင်သည်။ ငွေကြေးအဖွဲ့အစည်းတစ်ခုမှ အသုံးပြုသော IPS စနစ်သည် ပုံမှန်မဟုတ်သော ဒေတာဘေ့စ်မေးမြန်းမှုကြိမ်နှုန်းကို ခွဲခြမ်းစိတ်ဖြာခြင်းဖြင့် ဖော်ထုတ်မထားသော အားနည်းချက်ကို အသုံးပြု၍ SQL injection တိုက်ခိုက်မှုကို ရှာဖွေတွေ့ရှိပြီး ပိတ်ဆို့ထားပြီး core transaction data များကို ခိုးယူခြင်းမှ ကာကွယ်ပေးသည်။

IDS နှင့် IPS တို့သည် အလားတူလုပ်ဆောင်ချက်များရှိသော်လည်း အဓိကကွာခြားချက်များရှိသည်- အခန်းကဏ္ဍရှုထောင့်မှကြည့်လျှင် IDS သည် "passive monitoring + alerting" ဖြစ်ပြီး ကွန်ရက်အသွားအလာကို တိုက်ရိုက်ဝင်ရောက်စွက်ဖက်ခြင်းမပြုပါ။ ၎င်းသည် အပြည့်အဝစာရင်းစစ်ရန် လိုအပ်သော်လည်း ဝန်ဆောင်မှုကို မထိခိုက်စေလိုသော အခြေအနေများအတွက် သင့်လျော်ပါသည်။ IPS သည် "active Defense + Intermission" ကို အတိုကောက်ခေါ်ဝေါ်ပြီး တိုက်ခိုက်မှုများကို အချိန်နှင့်တပြေးညီ ကြားဖြတ်နိုင်သော်လည်း ပုံမှန်အသွားအလာကို မှားယွင်းစွာ မဆုံးဖြတ်မိစေရန် သေချာစေရမည် (false positives များသည် ဝန်ဆောင်မှုအနှောင့်အယှက်ဖြစ်စေနိုင်သည်)။ လက်တွေ့အသုံးချမှုများတွင် ၎င်းတို့သည် မကြာခဏ "ပူးပေါင်းဆောင်ရွက်" ကြသည် -- IDS သည် IPS အတွက် တိုက်ခိုက်မှုလက်မှတ်များကို ဖြည့်စွက်ရန် အထောက်အထားများကို ပြည့်စုံစွာ စောင့်ကြည့်ခြင်းနှင့် သိမ်းဆည်းခြင်းအတွက် တာဝန်ရှိသည်။ IPS သည် အချိန်နှင့်တပြေးညီ ကြားဖြတ်ခြင်း၊ ကာကွယ်ရေးခြိမ်းခြောက်မှုများ၊ တိုက်ခိုက်မှုများကြောင့် ဖြစ်ပေါ်လာသော ဆုံးရှုံးမှုများကို လျှော့ချခြင်းနှင့် "detection-defense-traceability" ၏ ပြီးပြည့်စုံသော လုံခြုံရေးပိတ်သိမ်းကွင်းဆက်တစ်ခု ဖွဲ့စည်းခြင်းအတွက် တာဝန်ရှိသည်။

IDS/IPS သည် မတူညီသော အခြေအနေများတွင် အရေးကြီးသော အခန်းကဏ္ဍမှ ပါဝင်သည်- အိမ်သုံးကွန်ရက်များတွင်၊ router များတွင် တည်ဆောက်ထားသော တိုက်ခိုက်မှုကြားဖြတ်ခြင်းကဲ့သို့သော ရိုးရှင်းသော IPS စွမ်းရည်များသည် port scan များနှင့် malicious link များမှ ကာကွယ်နိုင်သည်။ enterprise ကွန်ရက်တွင်၊ internal server များနှင့် database များကို ပစ်မှတ်ထားတိုက်ခိုက်မှုများမှ ကာကွယ်ရန် professional IDS/IPS devices များကို ဖြန့်ကျက်ရန် လိုအပ်ပါသည်။ cloud computing အခြေအနေများတွင်၊ cloud-native IDS/IPS သည် tenant များတစ်လျှောက် မူမမှန်သော traffic ကို ထောက်လှမ်းရန် elastically scalable cloud server များနှင့် လိုက်လျောညီထွေဖြစ်အောင် ပြုလုပ်နိုင်သည်။ hacker တိုက်ခိုက်မှုနည်းလမ်းများကို စဉ်ဆက်မပြတ် အဆင့်မြှင့်တင်ခြင်းနှင့်အတူ IDS/IPS သည် "AI intelligent analysis" နှင့် "multi-dimensional correlation detection" လမ်းကြောင်းအတိုင်း ဖွံ့ဖြိုးတိုးတက်နေပြီး၊ ကွန်ရက်လုံခြုံရေး၏ ကာကွယ်ရေးတိကျမှုနှင့် တုံ့ပြန်မှုအမြန်နှုန်းကို ပိုမိုတိုးတက်စေသည်။

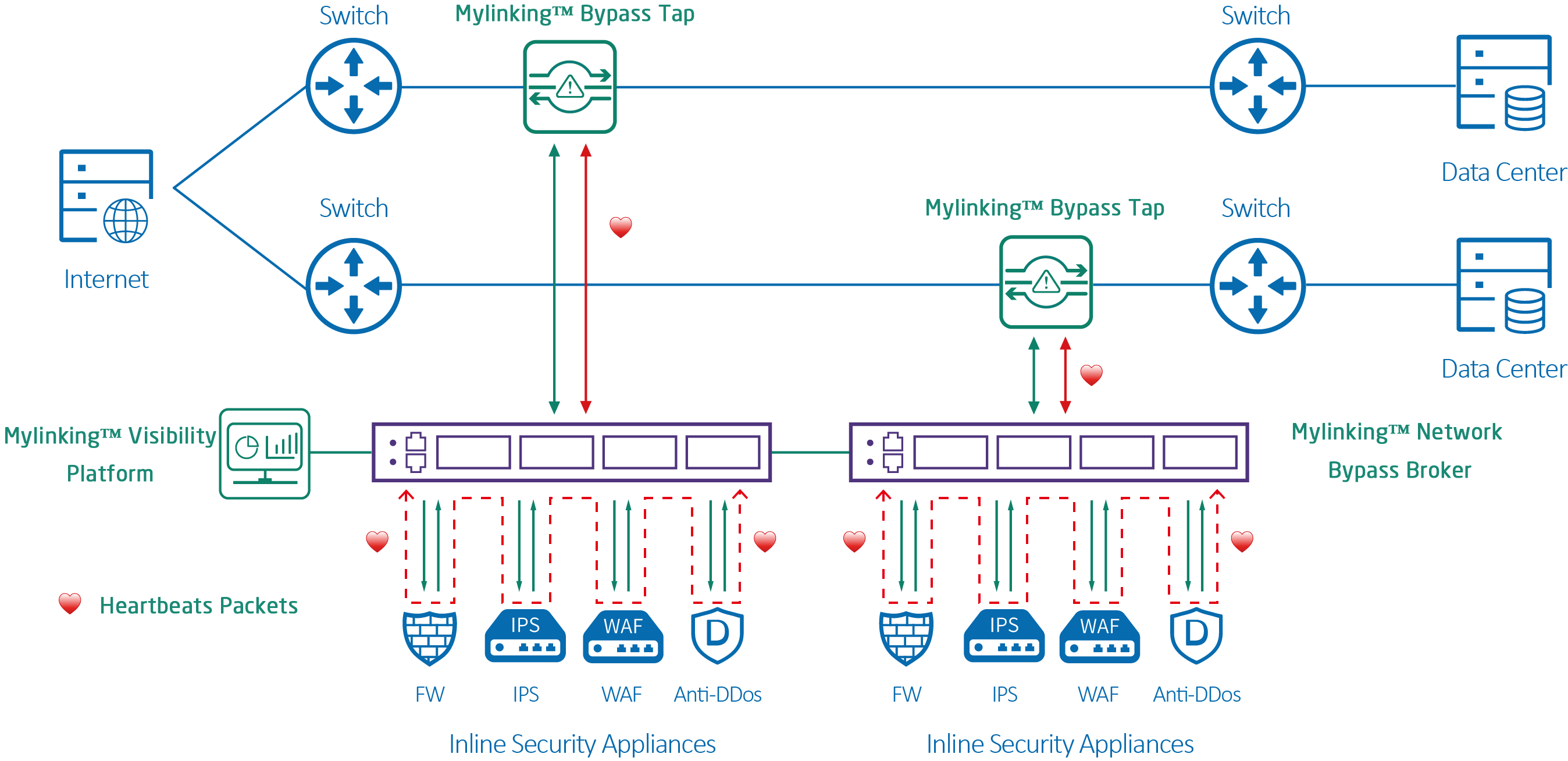

Intrusion Prevention System (IPS) မှာ Mylinking™ Network Packet Brokers အပလီကေးရှင်း

ပို့စ်တင်ချိန်: ၂၀၂၅ ခုနှစ်၊ အောက်တိုဘာလ ၂၂ ရက်