ခေတ်သစ်ကွန်ရက်ဗိသုကာတွင်၊ VLAN (Virtual Local Area Network) နှင့် VXLAN (Virtual Extended Local Area Network) တို့သည် အသုံးအများဆုံးကွန်ရက် virtualization နည်းပညာနှစ်ခုဖြစ်သည်။ ၎င်းတို့သည် ဆင်တူပုံရသော်လည်း အမှန်တကယ်တွင် အဓိကကွာခြားချက်များစွာရှိသည်။

VLAN (Virtual Local Area Network)

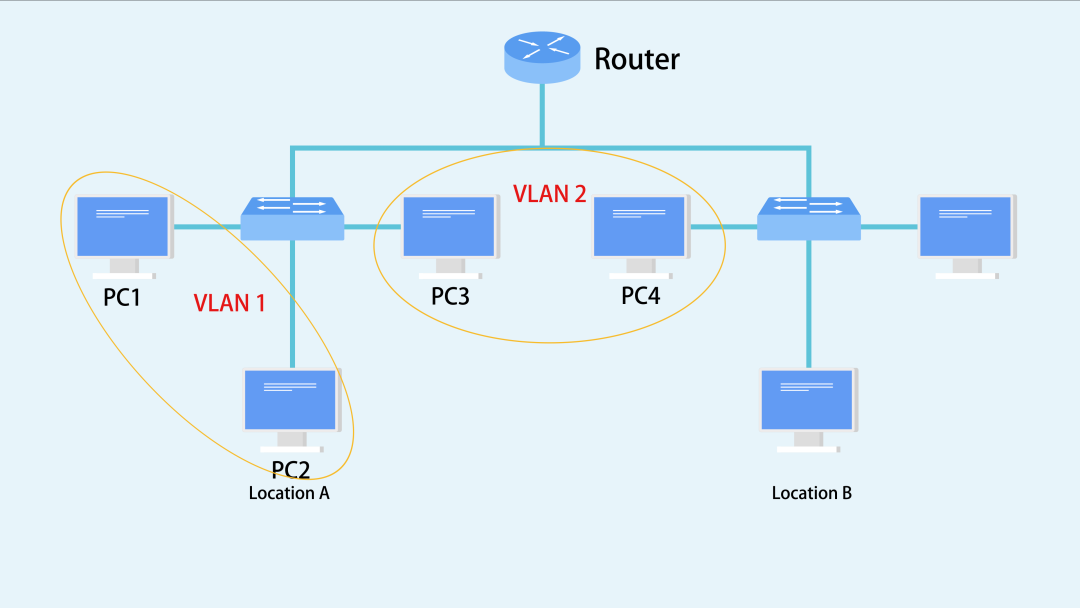

VLAN ဆိုတာ Virtual Local Area Network (Virtual local area network) အတိုကောက်ပါ။ ဒါဟာ LAN ထဲက physical device တွေကို logical relationship တွေအရ subnet အများအပြားအဖြစ် ပိုင်းခြားပေးတဲ့ နည်းပညာတစ်ခုပါ။ VLAN ကို network switch တွေမှာ network device တွေကို မတူညီတဲ့ logical group တွေအဖြစ် ပိုင်းခြားဖို့ configure လုပ်ထားပါတယ်။ ဒီ device တွေဟာ ရုပ်ပိုင်းဆိုင်ရာ နေရာအမျိုးမျိုးမှာ တည်ရှိနေပေမယ့် VLAN က သူတို့ကို တူညီတဲ့ network မှာ logically ပါဝင်နိုင်စေပြီး ပြောင်းလွယ်ပြင်လွယ် စီမံခန့်ခွဲမှုနဲ့ သီးခြားခွဲထုတ်မှုကို ဖြစ်စေပါတယ်။

VLAN နည်းပညာရဲ့ အဓိကအချက်ကတော့ switch port တွေရဲ့ ပိုင်းခြားမှုမှာ ရှိပါတယ်။ Switch တွေက VLAN ID (VLAN identifier) ကို အခြေခံပြီး traffic ကို စီမံခန့်ခွဲပါတယ်။ VLAN id တွေက 1 မှ 4095 အထိ ရှိပြီး binary digits 12 ခု (ဆိုလိုတာက 0 မှ 4095 အထိ) ရှိပါတယ်၊ ဆိုလိုတာက switch တစ်ခုဟာ VLan 4,096 ခုအထိ support လုပ်နိုင်ပါတယ်။

လုပ်ငန်းလည်ပတ်မှု

○ VLAN ခွဲခြားသတ်မှတ်ခြင်း- packet တစ်ခုသည် switch ထဲသို့ဝင်ရောက်သောအခါ၊ packet ရှိ VLAN ID အချက်အလက်အပေါ်အခြေခံ၍ switch သည် packet ကို မည်သည့် VLAN သို့ forward လုပ်ရမည်ကို ဆုံးဖြတ်သည်။ ပုံမှန်အားဖြင့်၊ IEEE 802.1Q protocol ကို data frame ကို VLAN tag လုပ်ရန်အသုံးပြုသည်။

○ VLAN Broadcast Domain: VLAN တစ်ခုစီသည် လွတ်လပ်သော broadcast domain တစ်ခုဖြစ်သည်။ VLAN များစွာသည် တူညီသော physical switch တွင်ရှိနေသော်လည်း ၎င်းတို့၏ broadcast များကို တစ်ခုနှင့်တစ်ခု သီးခြားခွဲထားခြင်းကြောင့် မလိုအပ်သော broadcast traffic ကို လျှော့ချပေးသည်။

○ Data Forwarding: switch သည် data packet ကို မတူညီသော VLAN tag များအလိုက် သက်ဆိုင်ရာ port သို့ forward လုပ်သည်။ မတူညီသော VLAN များကြားရှိ device များ communicate လုပ်ရန်လိုအပ်ပါက router များကဲ့သို့သော layer 3 device များမှတစ်ဆင့် forward လုပ်ရမည်။

သင့်မှာ ဌာနများစွာရှိတဲ့ ကုမ္ပဏီတစ်ခုရှိပြီး တစ်ခုချင်းစီက မတူညီသော VLAN ကို အသုံးပြုတယ်ဆိုပါစို့။ switch နဲ့ ဘဏ္ဍာရေးဌာနက device အားလုံးကို VLAN 10၊ အရောင်းဌာနက device တွေကို VLAN 20 နဲ့ နည်းပညာဌာနက device တွေကို VLAN 30 အဖြစ် ပိုင်းခြားနိုင်ပါတယ်။ ဒီနည်းအားဖြင့် ဌာနတွေကြားက network ဟာ လုံးဝ သီးခြားစီဖြစ်သွားပါတယ်။

အားသာချက်များ

○ လုံခြုံရေး ပိုမိုကောင်းမွန်လာခြင်း- VLAN သည် မတူညီသော ဝန်ဆောင်မှုများကို မတူညီသော ကွန်ရက်များအဖြစ် ပိုင်းခြားခြင်းဖြင့် မတူညီသော VLan များအကြား ခွင့်ပြုချက်မရှိဘဲ ဝင်ရောက်ခြင်းကို ထိရောက်စွာ ကာကွယ်ပေးနိုင်သည်။

○ ကွန်ရက်အသွားအလာစီမံခန့်ခွဲမှု- VLans များကို ခွဲဝေချထားပေးခြင်းဖြင့် broadcast storms များကို ရှောင်ရှားနိုင်ပြီး ကွန်ရက်ကို ပိုမိုထိရောက်စေနိုင်သည်။ Broadcast packets များကို VLAN အတွင်းတွင်သာ ပျံ့နှံ့စေမည်ဖြစ်ပြီး bandwidth အသုံးပြုမှုကို လျှော့ချပေးမည်ဖြစ်သည်။

○ ကွန်ရက်ပြောင်းလွယ်ပြင်လွယ်ရှိမှု- VLAN သည် စီးပွားရေးလိုအပ်ချက်များအလိုက် ကွန်ရက်ကို ပြောင်းလွယ်ပြင်လွယ်ရှိစွာ ပိုင်းခြားနိုင်သည်။ ဥပမာအားဖြင့်၊ ဘဏ္ဍာရေးဌာနရှိ စက်ပစ္စည်းများသည် မတူညီသောအထပ်များတွင် ရုပ်ပိုင်းဆိုင်ရာတည်ရှိနေသော်လည်း တူညီသော VLAN သို့ သတ်မှတ်ပေးနိုင်သည်။

ကန့်သတ်ချက်များ

○ တိုးချဲ့နိုင်မှု အကန့်အသတ်ရှိသည်- VLans များသည် ရိုးရာ switches များအပေါ် မှီခိုပြီး VLans 4096 ခုအထိ ပံ့ပိုးပေးသောကြောင့် ၎င်းသည် ကြီးမားသော ကွန်ရက်များ သို့မဟုတ် ကြီးမားသော virtualized ပတ်ဝန်းကျင်များအတွက် အတားအဆီးတစ်ခု ဖြစ်လာနိုင်သည်။

○ Cross-domain ချိတ်ဆက်မှုပြဿနာ- VLAN သည် local network တစ်ခုဖြစ်ပြီး cross-VLAN ဆက်သွယ်မှုကို three layer switch သို့မဟုတ် router မှတစ်ဆင့် လုပ်ဆောင်ရန် လိုအပ်ပြီး ၎င်းသည် network ၏ ရှုပ်ထွေးမှုကို တိုးစေနိုင်သည်။

အသုံးချမှု အခြေအနေ

○ Enterprise Network များတွင် သီးခြားခွဲထားခြင်းနှင့် လုံခြုံရေး- VLan များကို Enterprise Network များတွင် အထူးသဖြင့် အဖွဲ့အစည်းကြီးများ သို့မဟုတ် ဌာနပေါင်းစုံပတ်ဝန်းကျင်များတွင် ကျယ်ကျယ်ပြန့်ပြန့်အသုံးပြုကြသည်။ VLAN မှတစ်ဆင့် မတူညီသောဌာနများ သို့မဟုတ် စီးပွားရေးစနစ်များကို ပိုင်းခြားခြင်းဖြင့် ကွန်ရက်၏ လုံခြုံရေးနှင့် ဝင်ရောက်ခွင့်ထိန်းချုပ်မှုကို သေချာစေနိုင်သည်။ ဥပမာအားဖြင့်၊ ဘဏ္ဍာရေးဌာနသည် ခွင့်ပြုချက်မရှိဘဲ ဝင်ရောက်ခြင်းကို ရှောင်ရှားရန် R&D ဌာနနှင့် မတူညီသော VLAN တွင် မကြာခဏရှိနေလေ့ရှိသည်။

○ Broadcast Storm ကို လျှော့ချပါ- VLAN သည် broadcast traffic ကို ကန့်သတ်ရန် ကူညီပေးသည်။ ပုံမှန်အားဖြင့် broadcast packets များသည် network တစ်လျှောက်တွင် ပျံ့နှံ့နေမည်ဖြစ်သော်လည်း VLAN ပတ်ဝန်းကျင်တွင် broadcast traffic သည် VLAN အတွင်းတွင်သာ ပျံ့နှံ့နေမည်ဖြစ်ပြီး broadcast storm ကြောင့် ဖြစ်ပေါ်လာသော network ဝန်ထုပ်ဝန်ပိုးကို ထိရောက်စွာ လျှော့ချပေးပါသည်။

○ အသေးစား သို့မဟုတ် အလတ်စား ဒေသတွင်းကွန်ရက်- အသေးစားနှင့် အလတ်စား လုပ်ငန်းအချို့အတွက် VLAN သည် ယုတ္တိရှိရှိ သီးခြားခွဲထားသော ကွန်ရက်တစ်ခု တည်ဆောက်ရန် ရိုးရှင်းပြီး ထိရောက်သော နည်းလမ်းတစ်ခုကို ပေးစွမ်းပြီး ကွန်ရက်စီမံခန့်ခွဲမှုကို ပိုမိုပြောင်းလွယ်ပြင်လွယ်ရှိစေသည်။

VXLAN (Virtual Extended Local Area Network)

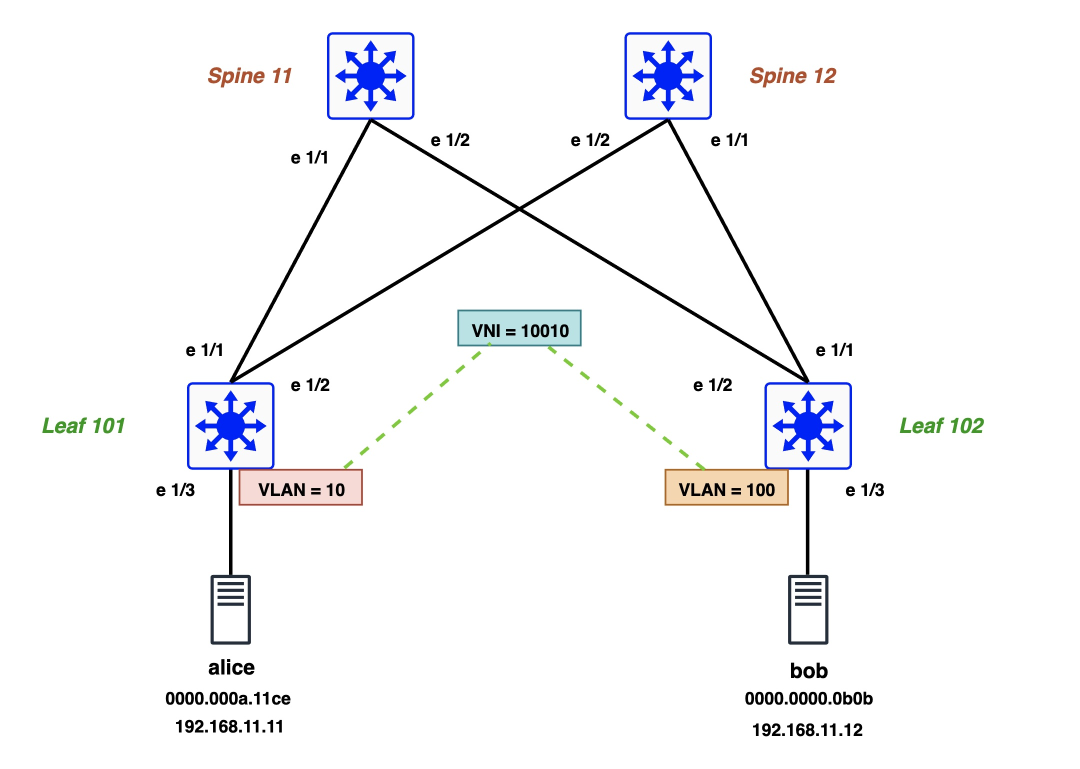

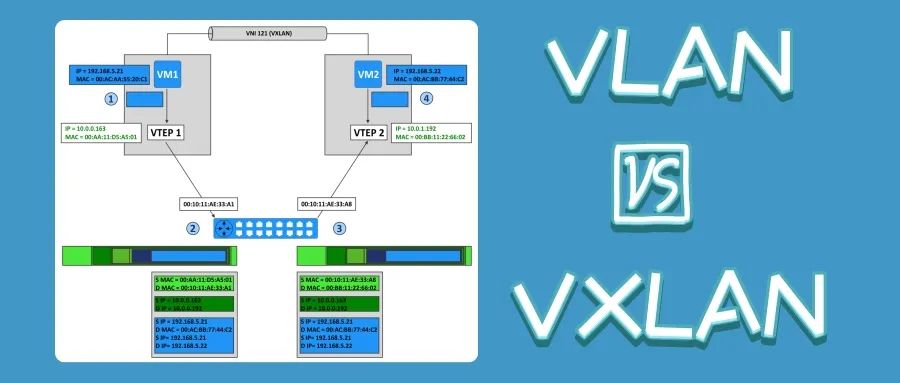

VXLAN (Virtual Extensible LAN) သည် ကြီးမားသော data center နှင့် virtualization environment တွင် ရိုးရာ VLAN ၏ ကန့်သတ်ချက်များကို ဖြေရှင်းရန် အဆိုပြုထားသော နည်းပညာအသစ်တစ်ခုဖြစ်သည်။ ၎င်းသည် layer 2 (L2) data packets များကို လက်ရှိ Layer 3 (L3) network မှတစ်ဆင့် လွှဲပြောင်းရန် encapsulation နည်းပညာကို အသုံးပြုပြီး VLAN ၏ scalability ကန့်သတ်ချက်ကို ချိုးဖျက်သည်။

tunneling နည်းပညာနှင့် encapsulation ယန္တရားမှတစ်ဆင့် VXLAN သည် မူရင်း layer 2 data packets များကို layer 3 IP data packets များတွင် "ထုပ်ပိုး" ထားသောကြောင့် data packets များကို ရှိပြီးသား IP network တွင် ပို့လွှတ်နိုင်သည်။ VXLAN ၏ အဓိကအချက်မှာ ၎င်း၏ encapsulation နှင့် unencapsulation ယန္တရားတွင် တည်ရှိပြီး၊ ဆိုလိုသည်မှာ ရိုးရာ L2 data frame ကို UDP protocol ဖြင့် encapsulate လုပ်၍ IP network မှတစ်ဆင့် ပို့လွှတ်သည်။

လုပ်ငန်းလည်ပတ်မှု

○ VXLAN Header Encapsulation: VXLAN ကို အကောင်အထည်ဖော်ရာတွင် layer 2 packet တစ်ခုချင်းစီကို UDP packet အဖြစ် encapsulate လုပ်ပါမည်။ VXLAN encapsulation တွင် VXLAN network identifier (VNI)၊ UDP header၊ IP header နှင့် အခြားအချက်အလက်များ ပါဝင်သည်။

○ Tunnel Terminal (VTEP): VXLAN သည် tunneling နည်းပညာကို အသုံးပြုပြီး packet များကို VTEP devices တစ်စုံမှတစ်ဆင့် encapsulate လုပ်ခြင်းနှင့် unencapsulate လုပ်ခြင်းတို့ကို ပြုလုပ်သည်။ VTEP၊ VXLAN Tunnel Endpoint သည် VLAN နှင့် VXLAN ကို ဆက်သွယ်ပေးသော bridge ဖြစ်သည်။ VTEP သည် လက်ခံရရှိသော L2 packet များကို VXLAN packet များအဖြစ် encapsulate လုပ်ကာ destination VTEP သို့ ပေးပို့သည်၊ ထို့နောက် encapsulate လုပ်ထားသော packet များကို မူရင်း L2 packet များထဲသို့ unencapsulate လုပ်သည်။

○ VXLAN ၏ Encapsulation လုပ်ငန်းစဉ်- VXLAN header ကို မူရင်း data packet နှင့် ချိတ်ဆက်ပြီးနောက်၊ data packet ကို IP network မှတစ်ဆင့် destination VTEP သို့ ပေးပို့မည်ဖြစ်သည်။ destination VTEP သည် packet ကို decapsulate လုပ်ပြီး VNI အချက်အလက်အပေါ် အခြေခံ၍ မှန်ကန်သော receiver သို့ forward လုပ်သည်။

အားသာချက်များ

○ တိုးချဲ့နိုင်သည်- VXLAN သည် virtual Networks (VNI) ၁၆ သန်းအထိ ပံ့ပိုးပေးပြီး VLAN ၏ 4096 identifiers များထက် များစွာပိုများသောကြောင့် ကြီးမားသော data center များနှင့် cloud environments များအတွက် အသင့်တော်ဆုံးဖြစ်သည်။

○ ဒေတာစင်တာအမျိုးမျိုး ပံ့ပိုးမှု- VXLAN သည် ပထဝီဝင်တည်နေရာအမျိုးမျိုးရှိ ဒေတာစင်တာများစွာအကြား virtual network ကို တိုးချဲ့နိုင်ပြီး ရိုးရာ VLAN ၏ ကန့်သတ်ချက်များကို ချိုးဖျက်ကာ ခေတ်မီ cloud computing နှင့် virtualization ပတ်ဝန်းကျင်များအတွက် သင့်လျော်ပါသည်။

○ ဒေတာစင်တာကွန်ရက်ကို ရိုးရှင်းစေခြင်း- VXLAN မှတစ်ဆင့် မတူညီသော ထုတ်လုပ်သူများမှ ဟာ့ဒ်ဝဲစက်ပစ္စည်းများသည် အပြန်အလှန်လုပ်ဆောင်နိုင်ပြီး၊ multi-tenant ပတ်ဝန်းကျင်များကို ပံ့ပိုးပေးနိုင်ပြီး ကြီးမားသော ဒေတာစင်တာများ၏ ကွန်ရက်ဒီဇိုင်းကို ရိုးရှင်းစေနိုင်သည်။

ကန့်သတ်ချက်များ

○ ရှုပ်ထွေးမှုမြင့်မားခြင်း- VXLAN ၏ configuration သည် အတော်လေး ရှုပ်ထွေးပြီး tunnel encapsulation၊ VTEP configuration စသည်တို့ ပါဝင်သောကြောင့် နောက်ထပ် technical stack support လိုအပ်ပြီး လည်ပတ်မှုနှင့် ပြုပြင်ထိန်းသိမ်းမှု၏ ရှုပ်ထွေးမှုကို တိုးမြင့်စေသည်။

○ ကွန်ရက် နှောင့်နှေးမှု- encapsulation နှင့် unencapsulation လုပ်ငန်းစဉ်မှ လိုအပ်သော အပိုဆောင်း လုပ်ဆောင်မှုများကြောင့် VXLAN သည် ကွန်ရက် နှောင့်နှေးမှုအချို့ကို ဖြစ်ပေါ်စေနိုင်သော်လည်း ဤနှောင့်နှေးမှုသည် များသောအားဖြင့် နည်းပါးသော်လည်း မြင့်မားသော စွမ်းဆောင်ရည် တောင်းဆိုမှုများသော ပတ်ဝန်းကျင်များတွင် သတိပြုရန် လိုအပ်သည်။

VXLAN အပလီကေးရှင်း မြင်ကွင်း

○ ဒေတာစင်တာကွန်ရက် Virtualization: VXLAN ကို ကြီးမားသောဒေတာစင်တာများတွင် ကျယ်ကျယ်ပြန့်ပြန့်အသုံးပြုကြသည်။ ဒေတာစင်တာရှိဆာဗာများသည် virtualization နည်းပညာကို များသောအားဖြင့်အသုံးပြုကြပြီး VXLAN သည် မတူညီသော ရုပ်ပိုင်းဆိုင်ရာဆာဗာများအကြား virtual network တစ်ခုဖန်တီးရန် ကူညီပေးနိုင်ပြီး scalability တွင် VLAN ၏ ကန့်သတ်ချက်ကို ရှောင်ရှားနိုင်သည်။

○ Multi-tenant Cloud Environment: အများသုံး သို့မဟုတ် သီးသန့် cloud တွင် VXLAN သည် tenant တစ်ဦးချင်းစီအတွက် လွတ်လပ်သော virtual network တစ်ခုကို ပံ့ပိုးပေးနိုင်ပြီး VNI မှတစ်ဆင့် tenant တစ်ဦးချင်းစီ၏ virtual network ကို ခွဲခြားသတ်မှတ်နိုင်သည်။ VXLAN ၏ ဤအင်္ဂါရပ်သည် ခေတ်မီ cloud computing နှင့် multi-tenant environment များအတွက် အလွန်သင့်လျော်ပါသည်။

○ ဒေတာစင်တာများတစ်လျှောက် ကွန်ရက်တိုးချဲ့ခြင်း- VXLAN သည် ဒေတာစင်တာများစွာ သို့မဟုတ် ပထဝီဝင်ဒေသများစွာတွင် virtual ကွန်ရက်များကို ဖြန့်ကျက်ရန် လိုအပ်သည့် အခြေအနေများအတွက် အထူးသင့်လျော်ပါသည်။ VXLAN သည် encapsulation အတွက် IP ကွန်ရက်များကို အသုံးပြုသောကြောင့် ကမ္ဘာလုံးဆိုင်ရာအတိုင်းအတာဖြင့် virtual ကွန်ရက်တိုးချဲ့မှုကို ရရှိရန် မတူညီသော ဒေတာစင်တာများနှင့် ပထဝီဝင်တည်နေရာများကို အလွယ်တကူ တိုးချဲ့နိုင်သည်။

VLAN နှင့် VxLAN

VLAN နှင့် VXLAN နှစ်ခုစလုံးသည် network virtualization နည်းပညာများဖြစ်သော်လည်း ၎င်းတို့သည် မတူညီသော application scenarios များအတွက် သင့်လျော်ပါသည်။ VLAN သည် အသေးစား သို့မဟုတ် အလတ်စား network environment အတွက် သင့်လျော်ပြီး အခြေခံ network isolation နှင့် security ကို ပေးစွမ်းနိုင်ပါသည်။ ၎င်း၏ အားသာချက်မှာ ၎င်း၏ ရိုးရှင်းမှု၊ configure လုပ်ရလွယ်ကူမှုနှင့် ကျယ်ပြန့်သော support တို့ဖြစ်သည်။

VXLAN သည် ခေတ်မီဒေတာစင်တာများနှင့် cloud computing ပတ်ဝန်းကျင်များတွင် ကြီးမားသောကွန်ရက်ချဲ့ထွင်မှုလိုအပ်ချက်ကို ဖြည့်ဆည်းရန် ဒီဇိုင်းထုတ်ထားသော နည်းပညာတစ်ခုဖြစ်သည်။ VXLAN ၏ အားသာချက်မှာ virtual network သန်းပေါင်းများစွာကို ပံ့ပိုးပေးနိုင်စွမ်းတွင် တည်ရှိပြီး ဒေတာစင်တာများတစ်လျှောက် virtualized network များကို ဖြန့်ကျက်ရန် သင့်လျော်စေသည်။ ၎င်းသည် scalability တွင် VLAN ၏ ကန့်သတ်ချက်ကို ဖောက်ထွက်ပြီး ပိုမိုရှုပ်ထွေးသော ကွန်ရက်ဒီဇိုင်းအတွက် သင့်လျော်သည်။

VXLAN ရဲ့နာမည်က VLAN ရဲ့ extension protocol တစ်ခုလို့ထင်ရပေမယ့်၊ အမှန်တကယ်တော့ VXLAN ဟာ virtual tunnel တွေတည်ဆောက်နိုင်စွမ်းကြောင့် VLAN နဲ့ သိသိသာသာကွာခြားပါတယ်။ သူတို့ကြားက အဓိကကွာခြားချက်တွေကတော့ အောက်ပါအတိုင်းပါပဲ။

အင်္ဂါရပ် | VLAN | VXLAN |

|---|---|---|

| စံ | IEEE 802.1Q | RFC 7348 (IETF) |

| အလွှာ | အလွှာ ၂ (ဒေတာလင့်ခ်) | အလွှာ ၂ အပေါ် အလွှာ ၃ (L2oL3) |

| ဖုံးအုပ်ခြင်း | 802.1Q အီသာနက် ခေါင်းစီး | MAC-in-UDP (IP ဖြင့် ဖုံးအုပ်ထားသည်) |

| ID အရွယ်အစား | ၁၂-ဘစ် (၀-၄၀၉၅ VLAN) | ၂၄-ဘစ် (VNI ၁၆.၇ သန်း) |

| တိုးချဲ့နိုင်မှု | အကန့်အသတ်ရှိသည် (အသုံးပြုနိုင်သော VLAN ၄၀၉၄ ခု) | မြင့်မားစွာ တိုးချဲ့နိုင်သည် (multi-tenant cloud များကို ပံ့ပိုးပေးသည်) |

| ထုတ်လွှင့်မှု ကိုင်တွယ်ခြင်း | ရိုးရာရေလွှမ်းမိုးမှု (VLAN အတွင်း) | IP multicast သို့မဟုတ် head-end replication ကိုအသုံးပြုသည် |

| အပေါ်မှ | အနိမ့် (၄-ဘိုက် VLAN တဂ်) | မြင့်မားသော (~၅၀ ဘိုက်: UDP + IP + VXLAN ခေါင်းစီးများ) |

| ယာဉ်ကြောပိတ်ဆို့မှု ခွဲခြားခြင်း | ဟုတ်ကဲ့ (VLAN တစ်ခုချင်းစီ) | ဟုတ်ကဲ့ (VNI တစ်ခုချင်းစီ) |

| ဥမင်လိုဏ်ခေါင်းတူးဖော်ခြင်း | ဥမင်လိုဏ်ခေါင်းမရှိပါ (ပြားချပ်ချပ် L2) | VTEP (VXLAN Tunnel Endpoints) များကို အသုံးပြုသည် |

| အသုံးပြုမှုကိစ္စရပ်များ | အသေးစား/အလတ်စား LAN များ၊ Enterprise Network များ | Cloud ဒေတာစင်တာများ၊ SDN၊ VMware NSX၊ Cisco ACI |

| Spanning Tree (STP) မှီခိုမှု | ဟုတ်ကဲ့ (ထပ်ခါတလဲလဲဖြစ်ခြင်းကို ကာကွယ်ရန်) | မဟုတ် (Layer 3 routing ကိုအသုံးပြုသည်၊ STP ပြဿနာများကိုရှောင်ရှားသည်) |

| ဟာ့ဒ်ဝဲပံ့ပိုးမှု | ခလုတ်အားလုံးတွင် ထောက်ပံ့ထားသည် | VXLAN-capable switches/NICs (သို့မဟုတ် software VTEPs) လိုအပ်သည် |

| ရွေ့လျားနိုင်မှု ပံ့ပိုးမှု | ကန့်သတ်ထားသည် (တူညီသော L2 ဒိုမိန်းအတွင်း) | ပိုကောင်းတယ် (VM တွေက subnet တွေကို ဖြတ်ကျော်ပြီး ရွှေ့နိုင်တယ်) |

Mylinking™ Network Packet Broker က Network Virtual Technology အတွက် ဘာတွေလုပ်ဆောင်ပေးနိုင်လဲ။

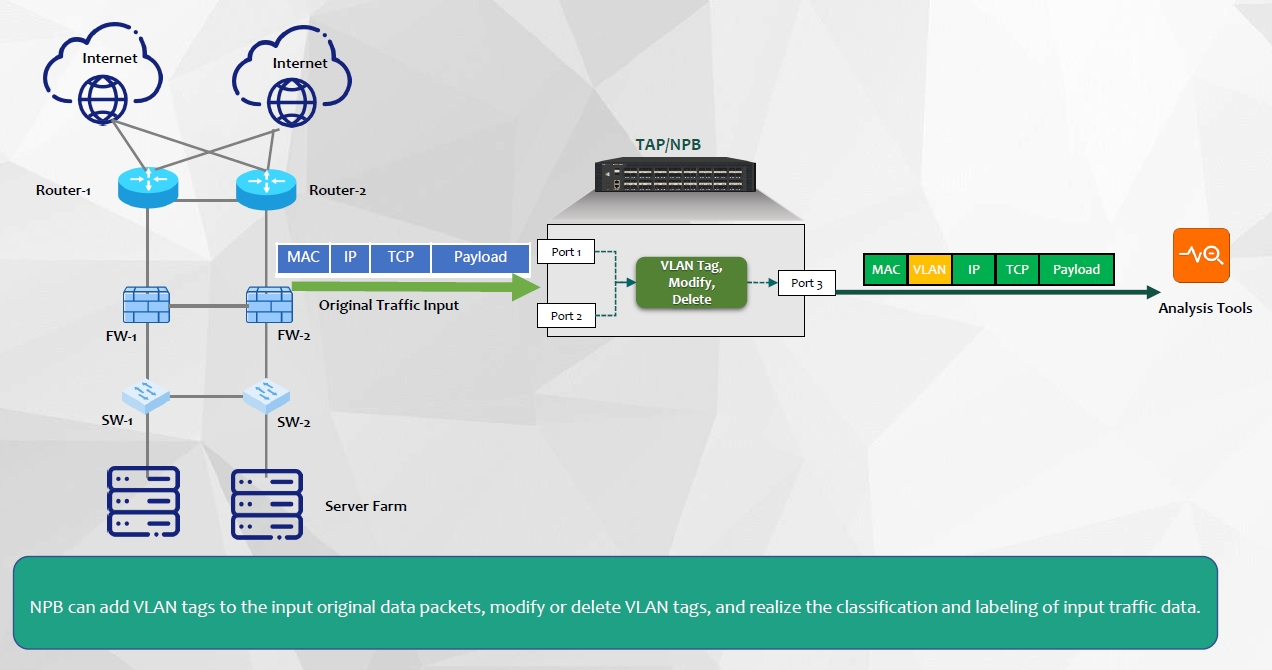

VLAN တဂ်လုပ်ထားသည်၊ VLAN တဂ်မတပ်ထားသည်၊ VLAN အစားထိုးထားသည်-

packet ၏ ပထမဆုံး 128 bytes ရှိ မည်သည့် key field ကိုမဆို တွဲစပ်ပေးနိုင်ပါသည်။ အသုံးပြုသူသည် offset value နှင့် key field အရှည်နှင့် အကြောင်းအရာကို စိတ်ကြိုက်ပြင်ဆင်နိုင်ပြီး အသုံးပြုသူ configuration အရ traffic output policy ကို ဆုံးဖြတ်နိုင်ပါသည်။

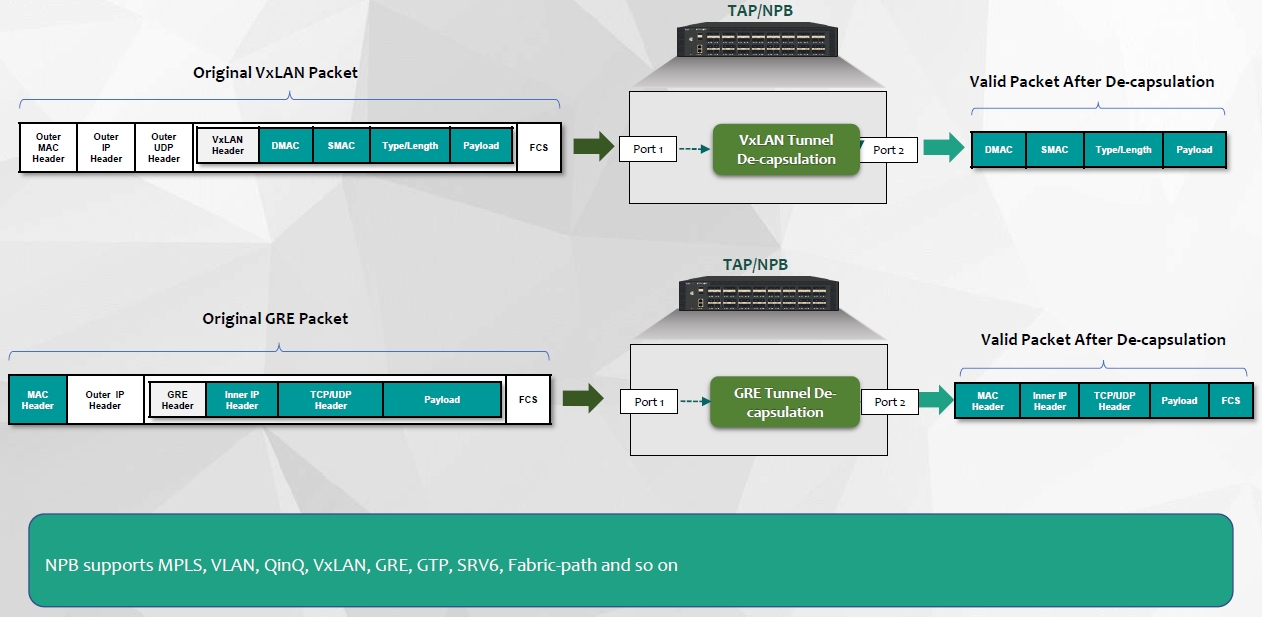

ဥမင်လိုဏ်ခေါင်းအဖုံးအကာခွာခြင်း-

မူရင်းဒေတာပက်ကက်တွင် ချွတ်ထားသော VxLAN၊ VLAN၊ GRE၊ GTP၊ MPLS၊ IPIP header နှင့် forward လုပ်ထားသော output ကို ပံ့ပိုးပေးခဲ့သည်။

Tunneling Protocol ခွဲခြားသတ်မှတ်ခြင်း

GTP / GRE / PPTP / L2TP / PPPOE/IPIP ကဲ့သို့သော tunneling protocol အမျိုးမျိုးကို အလိုအလျောက် ခွဲခြားသတ်မှတ်ပေးပါသည်။ အသုံးပြုသူ၏ configuration အရ၊ traffic output strategy ကို tunnel ၏ အတွင်းပိုင်း သို့မဟုတ် အပြင်ဘက်အလွှာအလိုက် အကောင်အထည်ဖော်နိုင်ပါသည်။

ဆက်စပ်သတင်းများနှင့်ပတ်သက်သည့် အသေးစိတ်အချက်အလက်များကို ဤနေရာတွင် ကြည့်ရှုနိုင်ပါသည်ကွန်ရက်ပက်ကက် ပွဲစား။

ပို့စ်တင်ချိန်: ၂၀၂၅ ခုနှစ်၊ ဇွန်လ ၂၅ ရက်